방화벽(Firewall)이란?

개요

- 네트워크 트래픽을 모니터링

- 정해진 보안 규칙을 기반으로 특정 트래픽의 허용 또는 차단을 결정 (ACL)

주요 기능

1. 접근 통제 (ACL)

- 의심스러운 트래픽이나 침임 시도를 실시간으로 차단

[참조]

https://itjaehyun.tistory.com/14

[보안] ACL(Access Control List)란?

ACL(Access Control List)란? ACL 개요특정 트래픽의 접근을 허용 or 차단할지 결정하는 리스트보안을 위해서 많이 사용L3 장비인 Router에서 설정, Application Layer 부분도 관리하기 때문에 Network Layer 까지라

itjaehyun.tistory.com

2. 네트워크 주소 변환 (NAT)

- 내부 네트워크에서 사용하는 IP Address와 외부에 드러나는 Address를 다르게 유지 가능

- 내부에서 사용하는 IP Address의 수보다 더 적은 외부 IP Address를 사용할 수 있어 비용절감 가능

- IPv4 Address를 효율적으로 이용 가능

3. 사용자 인증

- 트래픽을 허용하기 전에 사용자 인증을 요구

4. 감사(Auditing) 및 로그(Log) 기능

- 방화벽이 수행한 모든 작업 기록

- 보안 사고의 원인 파악 및 보안 정책 효과성 평가 가능

- 네트워크 트래픽 및 방화벽 활동에 대한 상세한 기록 생성

5. 프록시(Proxy) 기능

- 클라이언트 서비스 요청을 받아 보안 정책에 따라 실제 서비스를 수행하는 서버

- 요청내용을 전달 및 실행결과를 수신하여 사용자에게 전달

- 패킷 필터에 비해 방화벽에 많은 부하를 주어 속도는 느리지만 더 많은 검사를 수행 가능

- 프로토콜 변경 등 추가적인 기능을 수행할 수 있음

방화벽 구축 유형

Screeing Router (스크리닝 라우터)

- 기본적인 방화벽 구축 방식

- 라우터의 ACL을 사용하여 트래픽을 필터링

- 네트워크 경계에서 패킷을 검사, 허용된 트래픽만 통과시키고, 비정상적이거나 허용되지 않은 트래픽 차단

장점

- 상대적으로 설치 및 관리가 용이

- 네트워크 성능에 미치는 영향이 적음

단점

- 단순한 필터링 규칙만 적용 가능

- 세션 상태를 추적하지 않음

Bastion Host (베스천 호스트)

- 네트워크의 경계에 위치한 외부 공격에 대비해 강화된 서버

- 특정 서비스 (Web, Mail Server)를 제공, 철저하게 보안 설정 되어있음

- 직접 외부 네트워크에 노출되며, 침입을 탐지하고 방어

장점

- 높은 보안성 제공

- 침입 탐지 및 방어 기능 포함

단점

- 관리 및 유지보수가 복잡, 비용이 높음

- 단일 실패 지점이 될 수 있어, 손상시 보안 위협 증가

Screened Subnet Gateway (스크린드 서브넷 게이트웨이)

- DMZ로도 알려져 있음

- 내부 네트워크와 외부 네트워크 사이에 중간 네트워크를 두는 방식

- 두 개의 방화벽을 사용하여 내부 및 외부 네트워크 분리하고, 중간 네트워크에서 필터링함

장점

- 이중 방화벽 구조

- 내부 네트워크를 외부 공격으로부터 보호 및 외부 서비스 제공 가능

단점

- 구축 및 관리가 복잡, 비용이 높음

- 잘못된 설정 시 보안 위협

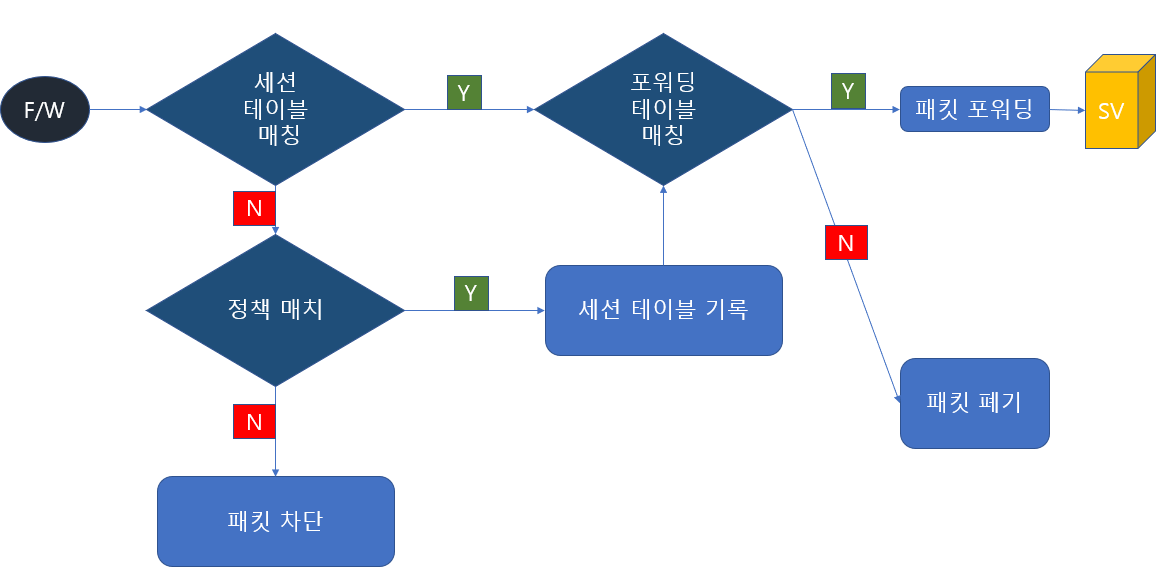

방화벽 동작 방식

1. 장비에 패킷이 들어오면 우선 "세션 상태 테이블" 확인

- 세션 상태 테이블은 현재 활성화된 연결의 상태 정보를 저장

2. 조건에 맞는 세션 정보가 "세션 테이블"에 존재할 시 "포워딩 테이블" 확인

- 포워딩 테이블은 트래픽을 어디로 전송할지를 결정하는 정보 보유

3. 조건에 맞는 "포워딩 테이블"이 존재하지 않을 시 방화벽 정책 확인

- ACL을 사용해 어떤 트래픽을 Deny or Permit 할지 정의

4. 방화벽 정책은 맨 위의 정책부터 확인해 최종 정책까지 확인, 존재하지 않는 경우 거부규칙 적용

- 방화벽은 정책을 순차적으로 검사하여, 일치하는 정책을 찾지 못하면 기본적으로 Deny 규칙 적용

5. 허용 규칙이 존재할 경우 "세션 테이블"에 추가

- 다음에 동일한 패킷이 들어올 때, 신속한 처리 가능

6. "포워딩 테이블"에서 확인 후 조건에 맞이 않는다면 폐기 진행 (Drop)

- 비허용 트래픽 차단

7. 조건에 맞는 정보가 "포워딩 테이블"에 들어오면 적절한 Interface로 포워딩함

- 이를 통해 패킷이 올바른 목적지로 전달

AsA (Adaptive Security Appliance)

개요

- AsA 인터페이스에는 인가된 트래픽만 허용하는 일부 규칙과 설정이 기본적으로 적용

- AsA 장비의 기본값은 "ALL Deny" 상태

- *Interface 보안레벨은 1~100이 존재

*Interface security level: 1~100까지 관리자에 의해 설정 가능. 보안 레벨이 높을수록 더 신뢰할 수 있는 트래픽을 의미

Interface Security Level

- 보안레벨이 높은곳에서 낮은곳으로 흐름

- 낮은 곳은 별도 설정 없이는 올라갈 수 없음

규칙

1. 보안레벨 미 지정 시 Interface가 활성화 되지 않음

2. 보안레벨에 따라 트래픽이 전달될 수도, 안될 수도 있음 (동일 레벨이어도 별도 커맨드 적용 필요)

3. Inside라는 단어를 nameif에 적용 시 레벨이 100으로 시작

Inside

- 내부망

- Lv 100 즉 가장 신뢰

Outside

- 외부망

- Lv 0 즉 가장 신뢰성이 떨어짐

DMZ

- 내부와 외부를 받아들이는 영역

- 일반적으로 Lv 50 전후로 설정

'Network > 이론' 카테고리의 다른 글

| [네트워크] SNMP(Simple Network Management Protocol)란? (0) | 2024.06.25 |

|---|---|

| [네트워크] IPv6란? (0) | 2024.06.24 |

| [네트워크 - 이중화] FHRP(First Hop Redundancy Protocol)란? (1) | 2024.06.18 |

| [네트워크] ARP(Address Resolution Protocol)란? (0) | 2024.06.10 |

| [보안] ACL(Access Control List)란? (0) | 2024.04.19 |